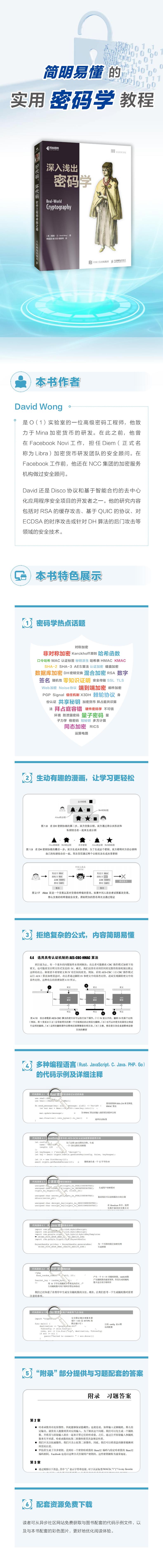

深入浅出密码学

密码学大咖David Wong编写,专业团队翻译,通过插图和简明的描述,深入浅出讲解密码学,书中附有配套彩图、章节习题及答案,优化读者的阅读体验同时帮助读者巩固知识点。

- 字数: 456000

- 装帧: 平装

- 出版社: 人民邮电出版社

- 作者: (美)戴维·王 著 韩露露,谢文丽,杨雅希 译

- 出版日期: 2023-01-01

- 商品条码: 9787115600349

- 版次: 1

- 开本: 16开

- 页数: 336

- 出版年份: 2023

定价:¥119.8

销售价:登录后查看价格

¥{{selectedSku?.salePrice}}

库存:

{{selectedSku?.stock}}

库存充足